サイト内の現在位置を表示しています。

サイバーセキュリティにおける制裁のメニューの検討を

2016年末、退任間際のバラック・オバマ米国大統領がロシアに対して制裁を発動した。同年夏から秋にかけて行われた米国大統領選挙にロシアのインテリジェンス機関が介入したと判断したからである。

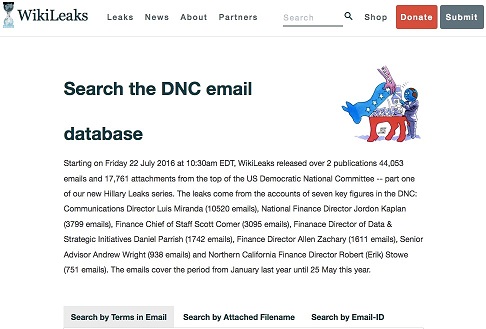

米国の連邦捜査局(FBI)は、大統領選挙が行われた2016年より1年も前から、民主党全国委員会(DNC)に対して何らかのサイバー攻撃が行われていたことに気付いていたとされている。しかし、FBIも、FBIから指摘を受けたDNCも、適切な対応をとらなかった。その結果、2016年6月にはGUCCIFER 2.0というウェブサイトでDNCのメールが暴露され、同じく、ウィキリークスのウェブサイトでも暴露された。ウィキリークスは米国国務省の公電を大量に暴露するなどして有名になったサイトである。

ウィキリークスの代表で、ロンドンのエクアドル大使館に逃げ込んでいるジュリアン・アサンジは、かねてよりロシア政府と通じているのではないかと疑われてきた。アサンジは米国政府の公電を暴露したことで米国政府に追われており、ロシアと組んで米国大統領選挙を妨害しようとしたのではないかという陰謀論も根強い。

さらには、ドナルド・トランプ候補(現大統領)が2013年にロシアのモスクワを訪問した際にホテルで不適切な動画を撮影されたのではないかとする文書も暴露され、内容のほとんどは確認されていないものの、陰謀論を煽り立てることになった。

オバマ政権は、米国の民主主義の土台を崩そうとする試みとしてロシアを批判し、ロシアの外交官35人を米国から追放し、米国内でロシア政府が使っていた拠点2カ所を閉鎖した。

こうした政治的な制裁は、サイバーセキュリティの世界ではめずらしい。そもそも、サイバー攻撃に対してどのように対抗するか、どのような制裁が可能かは、いまだ十分に議論が行われていない。

2014年5月に米国司法省は突然記者会見を開き、米国に対するサイバー攻撃を行っていた容疑で中国人民解放軍の5人を被疑者不在のまま告訴した。5人の写真、本名、およびネットワーク上でのハンドルネームを公開し、さらし者にした。この場合、5人が米国の裁判所に出頭するとはとうてい考えられないため、名指しし、さらし者にすること自体が政治的な制裁の意味を持っている。

2014年11月に米国のソニー・ピクチャーズエンターテインメントに対するサイバー攻撃が発覚した際は、FBIは北朝鮮を名指しした。まもなく、北朝鮮のインターネット接続が一時途絶したため、米国が報復としてサイバー攻撃を行い、止めたのではないかと疑われたが、米国政府はコメントしないと答え、明言を避けた。その後、それまで北朝鮮のミサイル発射や核実験等に対して行われてきた経済制裁に追加して経済制裁を発動し、北朝鮮の機関や政府高官の一部に対し、米国内の資産へのアクセスや米国への入国を禁じた。

しかし、適切な対抗措置がどのようなものかは、はっきりしない。米国政府はかつて、サイバー攻撃に対して核兵器による報復も辞さないと示唆したこともあるが、国際法上の報復の均衡性という点では無理があり、その後はそうした発言をしていない。

サイバー戦争に国際法を適用するとどうなるかを議論したタリン・マニュアルが2013年に公開されたが[1]、2017年2月はじめには、タリン・マニュアル2.0が公開された[2]。これは、戦時ではなく、平時のサイバーセキュリティ問題に国際法を適用するとどうなるかを議論したものである。その中のルール11には、以下のような記述がある。

『国連安全保障理事会は、国連憲章第41条の下で行使される制裁を実施するため、領土外で法執行権力を行使することを承認する可能性がある。例えば、安全保障理事会は、特定国のサイバー禁輸措置、つまりはインターネットへのアクセスのほとんどを遮断すること、を承認することができる。分かりやすく説明すれば、そうした措置は、海賊行為その他の犯罪行為への対処に関連しない限りは、国家の領土外での法管轄権行使ではなく、むしろ国連憲章の下での国際的な平和と安全保障の維持ないし回復を目指したステップである[3]。』

ここでは例示としてインターネットの遮断が挙げられているが、他の対抗措置も可能かもしれない。こうした可能性を論じることはできるのは心強い。サイバー攻撃を受けて泣き寝入りする必要はないということだからである。

しかし、問題は対抗措置を誰に対してとるかという点である。サイバー攻撃の首謀者がわからなければ、対抗措置はとれない。サイバー攻撃の担い手を特定するというアトリビューション問題の解決が対抗措置発動の前提となる。

日本政府は、2010年の「国民を守る情報セキュリティ戦略」、2013年の「サイバーセキュリティ戦略」、2014年の「サイバーセキュリティ基本法」と新しい「サイバーセキュリティ戦略」のように矢継ぎ早にサイバー防衛に力を入れてきた。次の段階は、アトリビューション能力の向上ではないだろうか。2015年の「サイバーセキュリティ戦略」には以下のような記述がある。

『インシデント発生時に冷静な対応を可能とするためには平素からサイバー攻撃等の事象の検知、分析及び対処のための体制を強化する必要がある。このため、平素からの情報収集を強化し、サイバー空間における脅威をあらかじめ予測し、また、迅速に察知し得るよう、国全体として、民間機関との連携や、カウンターサイバーインテリジェンスを含む、情報収集・分析機能の強化を行う。そして、サイバー攻撃の速やかな検知・分析・判断・対処を一体的サイクルとして行う高度な情報分析・集約・共有機能を有する体制を整備する[4]。』

この部分は直接的にアトリビューションに触れているわけではない。しかし、サイバー攻撃をあらかじめ予測し、迅速に察知し、情報収集・分析機能の強化を行うことによって、必然的にアトリビューション能力の向上にもつながるだろう。

日本には米国の国家安全保障局(NSA)や英国の政府通信本部(GCHQ)のような強力な権限を持つサイバーセキュリティのためのインテリジェンス機関は存在しないが、アトリビューション能力向上のための努力は継続的に行うべきである。そして、アトリビューションにつながる証拠が得られた際には、日本政府としてどのような制裁措置、対抗措置がとれるかを事前に検討しておくべきである。

[1] Michael N. Schmitt, ed., Tallinn Manual on the International Law Applicable to Cyber Warfare, Cambridge University Press, 2013.

[2] Michael N. Schmitt, ed., Tallinn Manual 2.0 on the International Law Applicable to Cyber Operations, Cambridge University Press, 2017.

[3] Ibid., Kindle version, Location no. 2990.

[4] 「サイバーセキュリティ戦略」内閣サイバーセキュリティセンター<http://www.nisc.go.jp/active/kihon/pdf/cs-senryaku-kakugikettei.pdf>、2015年9月。